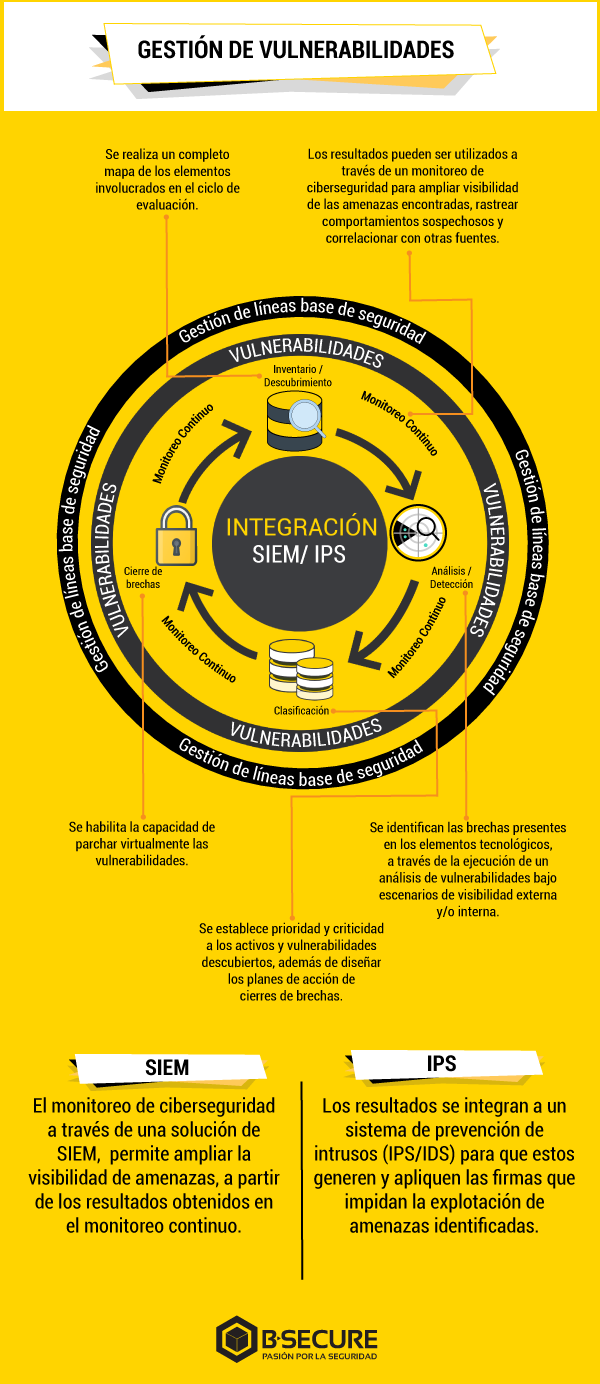

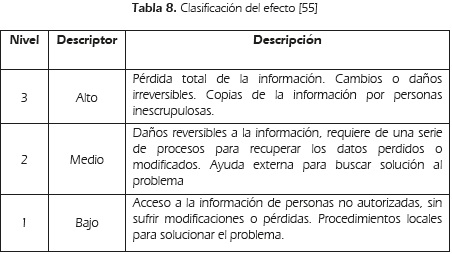

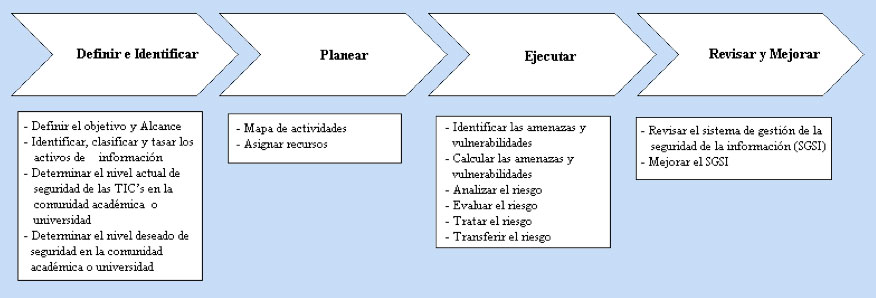

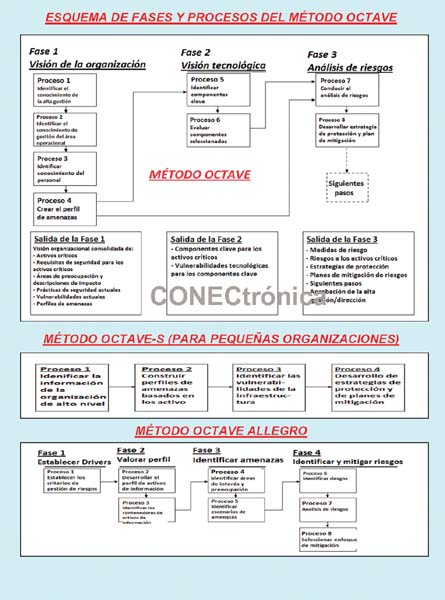

Gestión de riesgos de seguridad y privacidad de la información - Conectores-Redes-Fibra óptica-FTTh-Ethernet

Guía para Examen de Cisco de Ciberseguridad | PDF | Virus de computadora | Suplantación de identidad

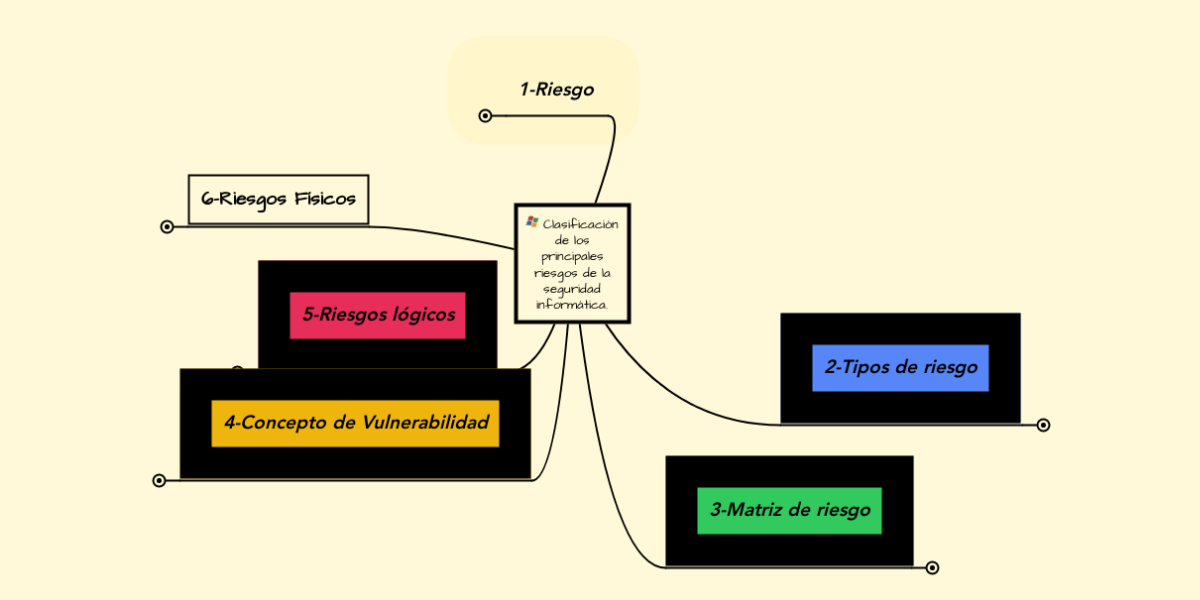

Clasificación de las amenazas de ciberseguridad de nuestro sistema de información | Seguridad informática